Accueil Effisyn S.D.S

Entre laisser-faire et surveillance de masse : une solution européenne proportionnée pour protéger les mineurs.

Nous espérons que cet article recueillera l'audience qu'il mérite et qui sait verra des âmes de bonne volonté mettre en place les solutions avancées, Smartrezo qui remplit déjà un certain nombre de critère en tant que protection, va mettre en place selon son fondateur, le plus rapidement possible le contrôle parental sur l'addition de nouveaux contacts pour les mineurs.

Il est important que cette belle initiative lancée par Sylvain Rutten trouve rapidement un écho et une mise en pratique parmi nos acteurs du numérique français.

Cet article a été publié initialement sur LinkedIn, mais l'auteur a accepté qu'il soit recopié afin de toucher le plus de monde possible...

#libertédexpression #protectiondelavieprivé #nonàlasurveillancedemasse

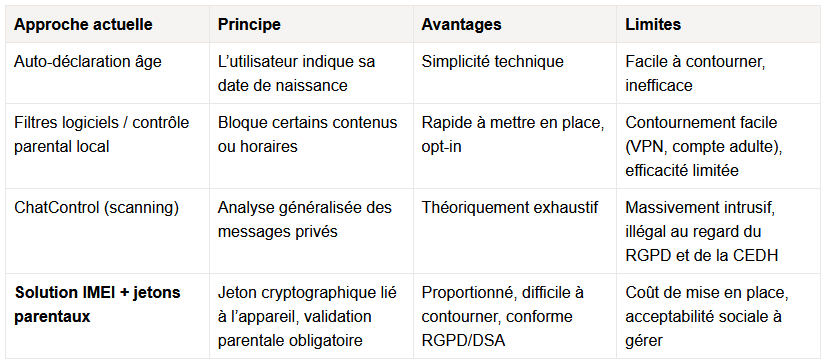

Protéger les mineurs en ligne est devenu un impératif, mais les solutions actuelles échouent : l’auto-déclaration d’âge est une fiction, les filtres parentaux sont contournés en quelques clics, et le scanning généralisé des messages menace nos libertés fondamentales.

Entre inefficacité et surveillance de masse, une troisième voie existe : s’appuyer sur l’IMEI des terminaux et des jetons parentaux cryptographiques pour garantir un usage encadré, proportionné et conforme au droit européen.

L’enjeu est clair : protéger les plus jeunes sans basculer dans une société de surveillance.

Chapitre 1. Introduction : l’impératif de protection des mineurs et les limites des solutions actuelles

1.1. Le numérique comme espace de socialisation précoce

Depuis deux décennies, l’accès aux technologies numériques s’est banalisé dans les foyers européens. Les enfants et adolescents utilisent désormais smartphones, tablettes et réseaux sociaux comme principaux espaces de socialisation, d’apprentissage et de loisirs. Selon Eurostat, plus de 80 % des jeunes de 12 à 15 ans disposent d’un smartphone personnel dans l’Union européenne, et près de 70 % sont inscrits sur au moins un réseau social dès 13 ans, malgré les restrictions d’âge théoriques.

Cet usage massif n’est pas neutre : il expose les mineurs à des risques spécifiques, allant de la simple exposition accidentelle à des contenus inappropriés jusqu’aux phénomènes de cyberharcèlement, de manipulation psychologique (grooming), ou encore d’addiction numérique.

1.2. Le dilemme entre protection et droits fondamentaux

La protection des mineurs en ligne est un impératif reconnu par le droit international. L’article 3 de la Convention internationale des droits de l’enfant (ONU, 1989) stipule que l’« intérêt supérieur de l’enfant doit être une considération primordiale ». L’article 17 invite les États à veiller à ce que l’enfant « ait accès à une information et à des matériels provenant de sources diverses, notamment celles qui visent à promouvoir son bien-être social, spirituel et moral ».

Mais cette obligation coexiste avec d’autres droits fondamentaux :

- le droit à la vie privée (art. 16 CIDE ; art. 8 CEDH),

- le droit à la liberté d’expression et d’information (art. 13 CIDE ; art. 11 Charte des droits fondamentaux de l’UE),

Le défi politique et juridique est donc double : assurer une protection efficace sans tomber dans la surveillance de masse ni restreindre de façon disproportionnée les libertés numériques des jeunes.

1.3. Les limites des solutions existantes

Trois grandes approches dominent actuellement le débat :

- L’auto-déclaration de l’âge

- Les filtres logiciels et le contrôle parental “local”

- Le scanning généralisé des contenus (projet ChatControl, UE)

Aucun de ces modèles n’apporte une réponse satisfaisante. Les deux premiers échouent sur l’efficacité, le troisième menace les libertés fondamentales.

1.4. Vers une “troisième voie”

L’hypothèse développée dans cet article est celle d’une troisième voie :

- S’appuyer sur des ancrages techniques déjà existants (IMEI, gestion opérateur).

- Développer un système de jetons cryptographiques d’approbation parentale, garantissant que l’usage numérique d’un mineur est supervisé, sans exposition de données personnelles.

- Étendre cette logique aux réseaux sociaux, en rendant obligatoire l’approbation parentale de chaque nouveau contact, afin de prévenir le harcèlement et les manipulations.

Cette approche se veut :

- Efficace techniquement (difficile à contourner car liée au terminal et au réseau).

- Compatible juridiquement (RGPD, DSA, Convention de l’enfant).

- Respectueuse de la vie privée (minimisation, pas de bases centralisées, contrôle parental distribué).

1.5. Objet et plan de l’article

Ce travail vise à proposer une solution technique et juridique innovante pour concilier la protection des mineurs et le respect des libertés fondamentales en Europe.

- Le chapitre 2 analysera le rôle central des opérateurs de télécommunications, en s’appuyant sur l’IMEI comme ancrage matériel fiable.

- Le chapitre 3 développera le concept de jetons d’approbation parentale et son articulation avec le RGPD.

- Le chapitre 4 présentera les obligations envisageables pour les réseaux sociaux, notamment la validation parentale des contacts.

- Le chapitre 5 discutera la compatibilité avec le droit européen (RGPD, DSA, CIDE).

- Le chapitre 6 explorera les perspectives, limites et conditions de gouvernance.

- Enfin, une conclusion proposera les lignes directrices pour une mise en œuvre européenne coordonnée.

Chapitre 2. IMEI et rôle des opérateurs : un ancrage matériel pour la protection des mineurs

2.1. L’IMEI : un identifiant technique robuste

L’International Mobile Equipment Identity (IMEI) est un numéro unique de 15 chiffres attribué à chaque terminal mobile. Défini par la norme 3GPP TS 23.003, il se compose :

- d’un Type Allocation Code (TAC) identifiant le modèle de l’appareil,

- d’un numéro de série unique,

- d’une clé de contrôle (Check Digit).

Chaque fois qu’un terminal se connecte à un réseau mobile, son IMEI est transmis à l’opérateur et peut être croisé avec la carte SIM (ICCID/IMSI). L’IMEI est déjà utilisé pour :

- bloquer les terminaux volés (blacklist IMEI dans la base GSMA EIR),

- assurer la traçabilité des équipements défectueux,

- alimenter les statistiques de flotte.

L’IMEI constitue donc un ancrage matériel difficilement falsifiable, qui ne dépend pas de la déclaration de l’utilisateur mais du matériel certifié par le constructeur et reconnu par l’opérateur.

2.2. Obligations actuelles des opérateurs en Europe

Le Code des communications électroniques européen (CCEE, Dir. 2018/1972) impose déjà aux opérateurs :

- d’identifier les abonnés (KYC) lors de la souscription d’un contrat,

- de conserver certaines données de connexion pour les besoins de sécurité publique, dans des conditions strictes (arrêts Digital Rights Ireland et La Quadrature du Net de la CJUE),

- de participer aux systèmes internationaux de gestion d’IMEI (GSMA, ETSI).

En France, l’article L34-1 du Code des postes et communications électroniques (CPCE) prévoit la conservation temporaire de certaines données d’identification technique. L’ARCEP, en lien avec la CNIL, contrôle la proportionnalité de ces traitements.

Aujourd’hui, les opérateurs savent donc déjà associer :

- un abonné (via la SIM),

- un terminal (via l’IMEI),

- et une session réseau (via les CDR / Call Detail Records).

Mais cette capacité n’est pas encore mobilisée pour la protection des mineurs : elle reste centrée sur la sécurité publique et la lutte contre le vol de terminaux.

2.3. Proposition : l’émission obligatoire de jetons parentaux liés à l’IMEI

L’idée centrale consiste à imposer aux opérateurs une nouvelle obligation réglementaire :

- Lorsqu’un terminal est attribué à un mineur déclaré (par son représentant légal lors de l’abonnement), l’opérateur doit émettre un jeton cryptographique lié à l’IMEI du terminal.

- Ce jeton, signé par l’opérateur, atteste :

- que le terminal appartient à un mineur,que son usage a été validé par un parent,que certaines restrictions peuvent s’appliquer (data, achats, accès à services).

- Le jeton est transmis au parent (via une application opérateur ou API interopérable) et peut être présenté aux services tiers (réseaux sociaux, stores, jeux en ligne).

Techniquement, le jeton peut être un Verifiable Credential (VC) conforme au modèle W3C, associé au terminal par IMEI + SIM et relié à l’identité parentale via une signature numérique.

Ce mécanisme permettrait :

- d’empêcher l’activation d’un terminal mineur sans approbation parentale,

- de créer une base de confiance distribuée : opérateurs ↔ parents ↔ plateformes.

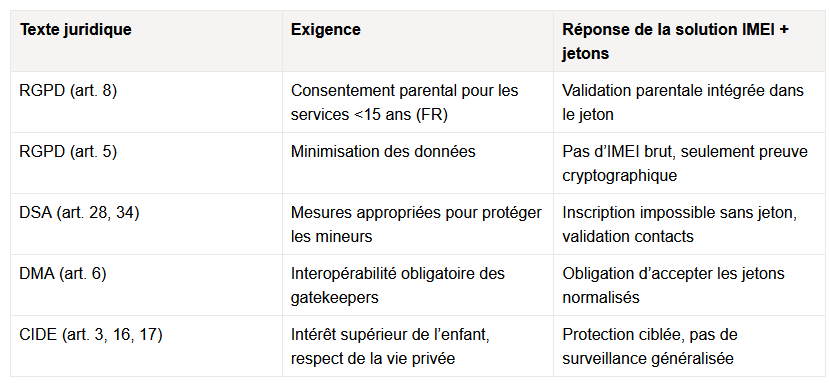

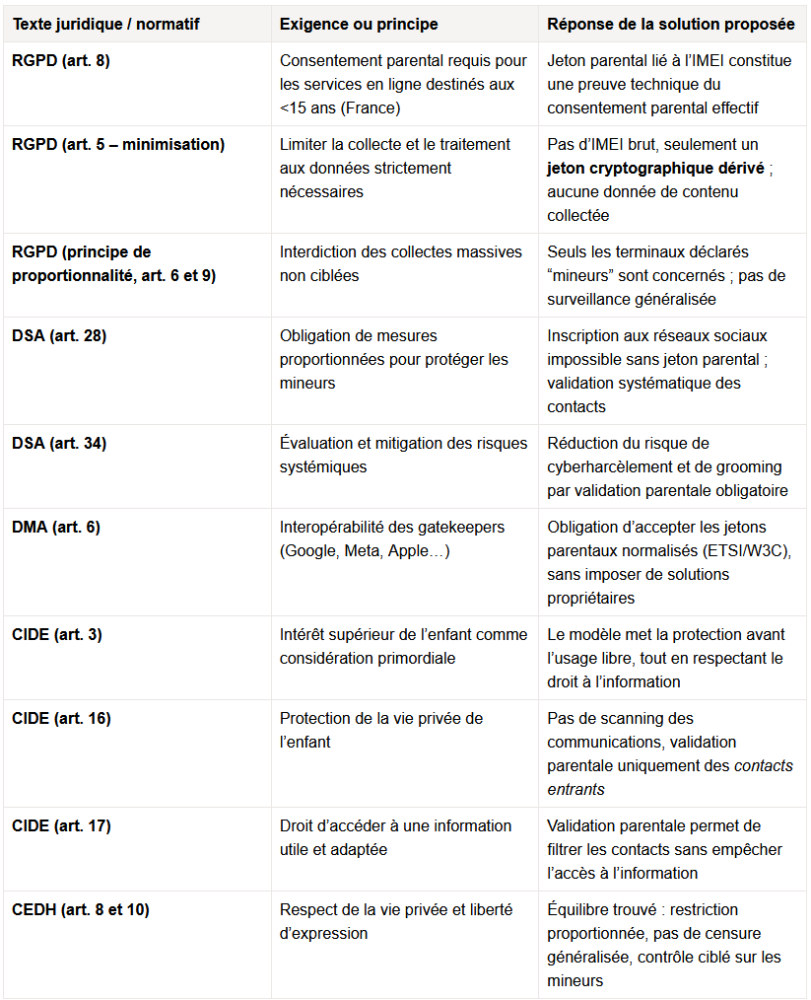

2.4. Analyse RGPD et proportionnalité

La question clé est celle de la conformité juridique.

- Base légale :

- Article 6(1)(c) RGPD : obligation légale pour protéger l’intérêt supérieur de l’enfant (art. 3 CIDE).Article 8 RGPD : consentement parental pour l’accès des mineurs aux services de la société de l’information.

- Minimisation :

- L’opérateur ne transmet pas l’IMEI brut mais un jeton dérivé (hash + signature).Les plateformes ne reçoivent qu’une preuve “ce terminal appartient à un mineur validé par un parent”, sans accès aux données identifiantes.

- Proportionnalité :

- L’obligation est ciblée : seuls les terminaux déclarés “mineurs” sont concernés.Pas de surveillance généralisée : aucune interception de contenu, pas de collecte massive.Mesure strictement limitée à l’ancrage technique et à la validation parentale.

En comparaison avec le projet ChatControl, qui impose un scanning de masse des communications privées, le modèle IMEI + jetons représente une approche proportionnée : elle protège les enfants tout en respectant le secret des communications et la vie privée.

Chapitre 3. Jetons d’approbation parentale : architecture technique et compatibilité avec le droit européen

3.1. Principe général des jetons d’approbation

L’idée est de créer une preuve numérique standardisée confirmant que l’usage d’un service numérique par un mineur a été autorisé par son représentant légal.

Caractéristiques principales :

- Émis par l’opérateur au moment de l’enregistrement de l’IMEI et de la ligne associée.

- Validé par le parent, qui active ou révoque l’usage via une application de contrôle.

- Transmis sous forme de jeton cryptographique, vérifiable par les plateformes (réseaux sociaux, stores, services en ligne).

L’innovation est d’ancrer le processus dans un écosystème distribué (opérateurs ↔ parents ↔ plateformes) plutôt que dans une surveillance centralisée de type ChatControl.

3.2. Architecture technique proposée

1) Émission du jeton

- Lors de l’activation d’une ligne mineur, l’opérateur associe IMEI + SIM (ICCID/IMSI).

- Un jeton cryptographique est généré, par ex. un Verifiable Credential (VC) W3C.

- Ce VC contient :

- preuve que le terminal est déclaré mineur,identité du représentant légal (minimisée : hash ou signature),date de validité (renouvellement périodique).

2) Gestion parentale

- Application opérateur ou application interopérable (standard API BEREC/ETSI).

- Le parent peut :

- valider ou révoquer un usage,définir des restrictions (ex. blocage achats premium, limitation data),recevoir des notifications d’approbation (nouvel ami sur un réseau social, inscription à un service).

3) Vérification par les plateformes

- Lors de l’inscription ou d’une action sensible, la plateforme exige la présentation du jeton.

- Vérification cryptographique via clé publique opérateur.

- Aucun transfert d’IMEI brut, seulement preuve de conformité (“mineur approuvé par parent”).

4) Extensibilité

- Compatible avec passkeys (WebAuthn) : jeton lié à l’appareil.

- Intégrable à des portefeuilles numériques européens (EUDI Wallet, règlement eIDAS 2).

3.3. Cadre juridique européen applicable

Digital Services Act (DSA – Règlement UE 2022/2065)

- Art. 28 : obligation des plateformes de mettre en place des mesures appropriées et proportionnées pour protéger les mineurs.

- Art. 34 : évaluation des risques systémiques (y compris exposition des mineurs à des contenus inappropriés).

- Art. 35 : obligation de mettre en œuvre des mesures de mitigation.

Le mécanisme de jetons d’approbation fournit une solution conforme :

- proportionnée (ciblée uniquement sur les comptes mineurs),

- techniquement vérifiable (pas de simple auto-déclaration),

- respectueuse du RGPD (pas de collecte massive, preuve minimisée).

Digital Markets Act (DMA – Règlement UE 2022/1925)

- Imposant des obligations aux gatekeepers (Google, Meta, Apple, etc.).

- Obligation de garantir l’interopérabilité et d’éviter les pratiques anticoncurrentielles.

Le système de jetons pourrait être imposé aux gatekeepers comme obligation ex ante :

- obligation d’accepter les jetons parentaux émis par les opérateurs,

- interdiction d’imposer leur propre système fermé (ex. Family Link exclusif).

Autres textes pertinents

- RGPD art. 8 : obligation de recueil du consentement parental pour les moins de 15 ans (en France).

- Directive SMA (AVMSD 2018/1808) : obligation de protéger les mineurs contre les contenus préjudiciables.

- Convention internationale des droits de l’enfant : équilibre entre protection et vie privée.

3.4. Normes techniques de référence

- ETSI / 3GPP :

- TS 23.003 (IMEI),TS 22.016 (procédures d’allocation et de blocage d’IMEI).

- GSMA IMEI Database (IMEI DB/EIR) : déjà utilisée par les opérateurs → peut servir de registre de confiance.

- BEREC : lignes directrices sur l’interopérabilité et la régulation de l’open internet.

- W3C Verifiable Credentials Data Model (2022) : cadre standard pour émettre et vérifier des attestations numériques.

- EUDI Wallet (eIDAS 2) : infrastructure européenne d’identité numérique, interopérable avec les VC.

Une implémentation réaliste consisterait à définir un profil européen de VC IMEI Parent Token, publié par ETSI et intégré dans l’écosystème eIDAS 2.

3.5. Avantages et proportionnalité juridique

- Efficacité : difficile à contourner (IMEI + SIM liés, validation parentale nécessaire).

- Interopérabilité : applicable à toutes les plateformes (obligation DMA).

- Respect vie privée : pas de scanning de messages, pas de centralisation massive.

- Proportionnalité : ciblé sur les mineurs, pas de surveillance généralisée.

Comparé aux solutions de “chat scanning” (ChatControl), le modèle jetons d’approbation parentale s’aligne sur les exigences européennes : protection ciblée, proportionnalité, conformité RGPD.

À ce stade, on a donc :

- un modèle technique clair (IMEI + VC jeton parental),

- un ancrage juridique solide (DSA + RGPD + DMA),

une interopérabilité normative (ETSI + W3C + eIDAS).

Chapitre 4. Réseaux sociaux et obligation d’approbation parentale des nouveaux contacts

4.1. Le problème actuel : auto-déclaration et vulnérabilités sociales

Les réseaux sociaux constituent aujourd’hui l’un des principaux espaces de socialisation des adolescents. Or, la quasi-totalité des plateformes repose sur un système d’auto-déclaration de l’âge à l’inscription, facilement contournable par une simple falsification de date de naissance.

Conséquences :

- des enfants de 10–12 ans présents sur TikTok, Instagram ou Snapchat malgré une limite affichée de 13 ans,

- une exposition massive aux risques de cyberharcèlement, de grooming (approche d’adultes prédateurs), ou encore de désinformation,

- une absence quasi totale de contrôle effectif des interactions sociales : tout utilisateur peut ajouter un mineur, engager un contact privé ou envoyer des contenus inappropriés.

Cette faille structurelle démontre les limites d’un modèle reposant sur la seule bonne foi des utilisateurs.

4.2. Inscription aux réseaux sociaux via jeton IMEI

Afin de renforcer la protection des mineurs, nous proposons de conditionner l’inscription d’un compte mineur sur un réseau social à la présentation d’un jeton d’approbation parental lié à l’IMEI (cf. Chapitre 3).

Mécanisme :

- Lors de l’inscription, l’application du réseau social exige un jeton signé par l’opérateur confirmant :

- que le terminal est associé à un mineur,que l’usage est validé par le parent.

- Sans ce jeton, la création de compte est refusée.

- Les opérateurs de plateforme doivent, conformément au Digital Services Act (DSA, art. 28 et 34), intégrer cette vérification dans leurs processus de onboarding.

Cela ferme la possibilité pour un mineur de créer un compte en dehors de toute validation parentale et supprime la fiction de l’âge “auto-déclaré”.

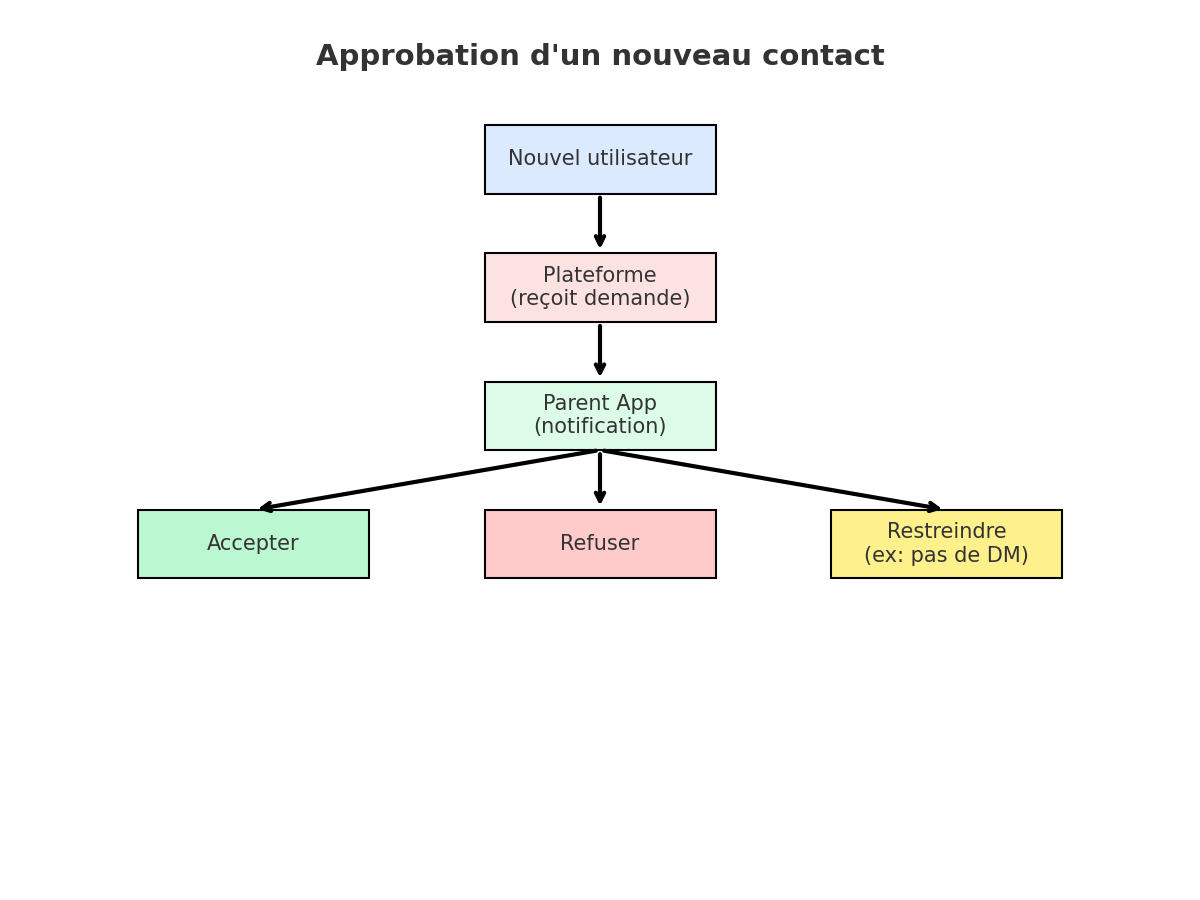

4.3. Approbation parentale des nouveaux contacts

La deuxième dimension essentielle est d’imposer une validation systématique des nouveaux contacts (amis, abonnés, DM) pour les comptes mineurs.

Fonctionnement proposé :

- Lorsqu’un utilisateur tente d’ajouter un mineur en contact ou de lui envoyer un premier message privé, la demande est mise en file d’attente.

- Le parent reçoit une notification via son application de contrôle, lui permettant de :

- Accepter la demande,Refuser la demande,Accepter sous condition (ex. uniquement visibilité publique, sans messagerie privée).

- Sans validation, l’interaction reste bloquée.

Ce modèle est comparable au consentement parental pour les achats intégrés déjà imposé sur les stores (Apple, Google), mais transposé à la sphère sociale numérique.

4.4. Fondement juridique de l’obligation

Digital Services Act (DSA)

- Art. 28 : impose aux plateformes de prendre des mesures appropriées pour protéger les mineurs.

- Art. 34 : les VLOPs (Very Large Online Platforms) doivent évaluer les risques systémiques, y compris ceux liés aux contacts indésirables.

Une obligation d’approbation parentale des contacts constitue une mesure proportionnée et efficace au sens du DSA.

Convention internationale des droits de l’enfant (CIDE, art. 3 et 16)

- Les États doivent protéger les mineurs contre les ingérences dans leur vie privée et leur intégrité.

- Une telle mesure limite l’exposition aux prédateurs tout en préservant la vie privée (les parents n’ont pas accès aux messages, seulement aux demandes).

RGPD (art. 8)

- Le consentement parental est exigé pour l’accès aux services en ligne pour les moins de 15 ans (en France).

- Ici, la validation parentale des contacts s’inscrit dans la même logique de protection.

4.5. Normes techniques et interopérabilité

Pour garantir l’efficacité et éviter la fragmentation, l’obligation doit reposer sur des standards européens :

- API interopérables définies par BEREC/ETSI pour l’échange des jetons d’approbation.

- Verifiable Credentials (W3C) comme format de preuve cryptographique, déjà en cours d’intégration dans l’EUDI Wallet (eIDAS 2).

- DMA (Digital Markets Act) : obligation pour les gatekeepers d’accepter ces jetons et d’intégrer la validation parentale comme condition d’interopérabilité.

4.6. Avantages et limites

Avantages

- Réduction drastique des contacts indésirables : un prédateur ne peut plus entrer en relation directe avec un mineur sans passer par la validation d’un parent.

- Renforcement de la confiance dans les interactions en ligne des mineurs.

- Harmonisation européenne : une règle commune imposée aux VLOPs, cohérente avec le RGPD et le DSA.

Limites et points de vigilance

- Acceptabilité sociale : risque de contestation si perçu comme une “surveillance parentale excessive”.

- Évolution avec l’âge : nécessité d’un régime différencié (ex. 13–15 ans validation systématique, 16–17 ans autonomie progressive).

- Contournement potentiel : création de comptes depuis appareils adultes ou terminaux étrangers → importance de l’ancrage IMEI + opérateurs.

4.7. Conclusion partielle

L’obligation d’utiliser un jeton parental IMEI pour l’inscription, couplée à une validation systématique des nouveaux contacts, répond à une lacune majeure de l’écosystème actuel : la vulnérabilité sociale des mineurs sur les plateformes.

En s’appuyant sur les textes européens existants (RGPD, DSA, DMA), cette mesure constitue une réponse proportionnée, interopérable et juridiquement solide, qui renforce la sécurité des mineurs sans instaurer une surveillance généralisée des communications.

Chapitre 5. Compatibilité juridique : RGPD, DSA, droit international de l’enfant

5.1. Le RGPD : consentement parental et minimisation des données

5.1.1. L’article 8 RGPD

Le Règlement général sur la protection des données (UE 2016/679) impose que, pour les services de la société de l’information offerts directement à des enfants de moins de 16 ans (seuil abaissé à 15 ans en France), le traitement des données n’est licite que si le consentement est donné ou autorisé par le titulaire de la responsabilité parentale.

Les jetons d’approbation parentale (IMEI + VC) réalisent techniquement cette exigence : l’usage du service est conditionné à l’autorisation explicite d’un parent.

5.1.2. Principe de minimisation (art. 5 RGPD)

- Les plateformes ne reçoivent pas l’IMEI brut ni l’identité complète du parent.

- Elles reçoivent uniquement une preuve cryptographique (« ce compte est validé par un parent »).

- Ce modèle respecte le principe de data minimisation et limite les risques de surveillance.

5.1.3. Proportionnalité

La jurisprudence de la CJUE (Digital Rights Ireland, La Quadrature du Net) rappelle que toute collecte massive et généralisée est disproportionnée. Ici, le modèle cible uniquement les comptes mineurs et repose sur une délégation aux parents : il satisfait au test de proportionnalité.

5.2. Le Digital Services Act (DSA)

5.2.1. Mesures de protection des mineurs

- Article 28 : les plateformes doivent mettre en œuvre des mesures « appropriées et proportionnées » pour assurer un niveau élevé de protection des mineurs.

- Article 34 : obligation pour les VLOPs (Very Large Online Platforms) d’évaluer les risques systémiques pour les mineurs.

L’intégration obligatoire des jetons parentaux et de la validation des contacts constitue une réponse proportionnée et directement en ligne avec l’esprit du DSA.

5.2.2. Transparence et responsabilité

- Art. 24 et 42 imposent aux plateformes une transparence renforcée sur leurs politiques de modération et de protection.

- Le système de jetons permet d’auditer facilement le respect de l’obligation (preuve de validation parentale).

5.3. Le Digital Markets Act (DMA)

- Le DMA (UE 2022/1925) vise les “gatekeepers” (Google, Meta, Apple, etc.), qui contrôlent l’accès aux utilisateurs finaux.

- Art. 6 impose des obligations d’interopérabilité.

En vertu du DMA, les gatekeepers ne pourraient pas imposer leur propre système fermé (ex. Family Link, Apple Screen Time), mais seraient contraints d’accepter les jetons parentaux européens normalisés (ETSI/W3C). Cela garantit que la protection des mineurs n’est pas fragmentée par des logiques propriétaires.

5.4. Convention internationale des droits de l’enfant (CIDE)

- Article 3 : l’intérêt supérieur de l’enfant doit être une considération primordiale.

- Article 16 : protection contre les ingérences arbitraires dans la vie privée.

- Article 17 : droit d’accéder à une information utile, et protection contre des contenus préjudiciables.

La solution proposée équilibre ces articles :

- elle protège contre le harcèlement et les prédateurs (art. 3 et 17),

- sans instaurer un contrôle généralisé des communications (respect de l’art. 16).

5.5. Convention européenne des droits de l’homme (CEDH) et Charte UE

- Art. 8 CEDH : droit au respect de la vie privée et familiale.

- Art. 10 CEDH : liberté d’expression.

- Art. 7 et 11 Charte des droits fondamentaux de l’UE : secret des communications et liberté d’expression.

La CEDH a toujours rappelé que les atteintes à la vie privée doivent être « nécessaires et proportionnées dans une société démocratique » (Klass c. Allemagne, 1978). En comparaison avec un scanning de masse, l’approche distribuée par jetons IMEI est bien plus conforme aux standards de proportionnalité.

5.6. Compatibilité avec le droit français

- Code civil, art. 371-1 : les parents exercent l’autorité parentale, qui inclut le droit et le devoir de surveiller l’usage du numérique par leurs enfants.

- Code des postes et communications électroniques, art. L34-1 : encadre la conservation des données techniques par les opérateurs.

- CNIL (2021) : recommandations sur la protection des mineurs en ligne, insistant sur la responsabilité parentale et la minimisation des données.

Le système de jetons d’approbation s’inscrit dans ce cadre :

- il renforce l’autorité parentale,

- il limite la collecte excessive par les plateformes,

- il peut être intégré dans la doctrine CNIL de “privacy by design”.

5.7. Conclusion partielle

Le modèle proposé est juridiquement défendable car il s’appuie :

- sur l’article 8 RGPD (consentement parental),

- sur les obligations de protection des mineurs du DSA,

- sur l’exigence d’interopérabilité du DMA,

- sur la CIDE et la CEDH, qui imposent à la fois protection et respect de la vie privée.

Il constitue une alternative conforme et proportionnée aux projets de surveillance généralisée (ex. ChatControl), en reposant sur :

- la responsabilité parentale,

- un ancrage technique existant (IMEI),

- et des standards européens ouverts (ETSI, W3C, eIDAS 2).

Chapitre 6. Perspectives, limites et gouvernance européenne

6.1. Les bénéfices attendus

6.1.1. Sécurité accrue pour les mineurs

- Réduction drastique du cyberharcèlement et du grooming, grâce à la validation parentale obligatoire des nouveaux contacts.

- Impossibilité de créer des comptes mineurs “fantômes” par simple auto-déclaration.

- Limitation de l’exposition à des contenus inappropriés, par filtrage validé et contrôle parental distribué.

6.1.2. Conformité avec le droit européen

- Le système répond directement aux obligations du RGPD art. 8 et du DSA art. 28.

- Il s’aligne avec la jurisprudence de la CJUE sur la proportionnalité et la minimisation des données.

- Il offre une alternative crédible à la surveillance de masse (ChatControl).

6.1.3. Standardisation européenne

- La normalisation via ETSI, BEREC, W3C, eIDAS 2 permet une interopérabilité immédiate entre opérateurs, parents et plateformes.

- La mise en œuvre uniforme au sein de l’UE évite le morcellement réglementaire et assure un marché unique cohérent.

6.2. Les limites et défis

6.2.1. Risques de contournement

- Utilisation d’appareils étrangers non enregistrés dans l’UE.

- Root/jailbreak permettant de masquer l’IMEI.

- Partage de comptes adultes avec des mineurs.

Réponse : obligation pour les plateformes opérant dans l’UE de refuser toute inscription sans jeton pour les moins de 18 ans, quel que soit l’appareil.

6.2.2. Acceptabilité sociale et équilibre familial

- Risque de perception comme une “surveillance parentale excessive”.

- Besoin d’un régime évolutif :

Cela permet de respecter l’évolution de l’autonomie de l’enfant, en cohérence avec l’art. 5 CIDE.

6.2.3. Coût et mise en œuvre technique

- Les opérateurs devront adapter leurs systèmes d’authentification et d’émission de jetons (coût initial).

- Les plateformes devront intégrer des API de vérification de jetons.

- Mais : mutualisation possible via standards ETSI/W3C → réduction des coûts à l’échelle UE.

6.3. Gouvernance et supervision

6.3.1. Niveau européen

- Commission européenne (DG CONNECT) : cadre législatif et supervision générale.

- ETSI / 3GPP : définition des standards techniques pour l’intégration IMEI + VC.

- BEREC (Body of European Regulators for Electronic Communications) : coordination entre régulateurs nationaux pour les opérateurs.

- ENISA (European Union Agency for Cybersecurity) : audit de sécurité et certification.

6.3.2. Niveau national

- ARCEP (France) et homologues européens : supervision des opérateurs télécoms.

- CNIL et équivalents : garantie de conformité RGPD et minimisation des données.

- Autorités judiciaires : vérification du respect de l’intérêt supérieur de l’enfant (CIDE).

6.3.3. Participation de la société civile

- Les associations de protection de l’enfance doivent être intégrées au processus de gouvernance.

- Les ONG défenseuses de la vie privée (EDRi, La Quadrature du Net, etc.) doivent participer aux consultations pour garantir la proportionnalité.6.4. Mise en place progressive : un scénario réaliste

Étape 1 (2026–2027)

- Adoption d’une directive complémentaire au DSA, imposant aux opérateurs l’émission de jetons IMEI parentaux pour les mineurs.

- Expérimentation pilote dans quelques États membres (France, Allemagne, Espagne).

Étape 2 (2028–2029)

- Intégration du standard VC IMEI Parent Token dans l’EUDI Wallet (eIDAS 2).

- Obligation pour les plateformes VLOPs d’accepter ces jetons.

- Déploiement des API ETSI pour interopérabilité.

Étape 3 (2030)

- Obligation généralisée pour toutes les plateformes de réseaux sociaux et messageries opérant en UE.

- Harmonisation avec les régimes de protection des mineurs dans le monde (coopération avec l’OCDE, Conseil de l’Europe).

6.5. Conclusion partielle

Le modèle IMEI + jetons parentaux n’est pas exempt de défis, mais il représente :

- une alternative européenne crédible à la surveillance de masse,

- un mécanisme techniquement réaliste et juridiquement proportionné,

- une solution qui renforce la responsabilité parentale sans confier aux États ou aux plateformes une surveillance totale des communications.

Son succès dépendra d’une normalisation européenne forte (ETSI, BEREC, eIDAS 2) et d’une gouvernance équilibrée, associant institutions, opérateurs, plateformes et société civile.

Chapitre 7. Conclusion : une troisième voie entre laisser-faire et surveillance de masse

7.1. Entre inefficacité et excès

La protection des mineurs dans l’environnement numérique a trop longtemps oscillé entre deux extrêmes :

- le laisser-faire, fondé sur l’auto-déclaration de l’âge et des filtres logiciels facilement contournables ;

- la surveillance généralisée, incarnée par des projets tels que ChatControl, qui prévoient le scanning systématique des communications privées, au mépris du RGPD, du secret des correspondances et de la jurisprudence constante de la CJUE et de la CEDH.

Ces deux modèles échouent : le premier sur l’efficacité, le second sur la proportionnalité et la protection des libertés fondamentales.

7.2. Un modèle européen équilibré

L’approche que nous avons développée propose une troisième voie :

- IMEI comme ancrage matériel fiable et déjà connu des opérateurs,

- jetons d’approbation parentale comme mécanisme cryptographique de validation,

- obligation d’approbation des contacts sociaux sur les plateformes,

- interopérabilité garantie par les normes européennes (ETSI, BEREC, W3C, eIDAS 2).

Ce système associe efficacité technique, conformité juridique et respect de la vie privée :

- efficacité, car il est difficile à contourner,

- conformité, car il s’aligne sur l’article 8 RGPD et les articles 28 et 34 du DSA,

- respect, car il évite la collecte massive et intruse des communications privées.

7.3. Gouvernance et souveraineté européenne

La réussite d’un tel modèle dépendra de sa gouvernance :

- une coordination européenne forte (Commission, ETSI, BEREC, ENISA),

- une application uniforme par les opérateurs et les plateformes,

- une participation active de la société civile pour garantir l’équilibre entre protection et liberté.

Au-delà de la question des mineurs, ce modèle constitue aussi une réponse stratégique : il affirme la capacité de l’Europe à élaborer une régulation numérique conforme à ses valeurs, plutôt que d’importer des solutions anglo-saxonnes ou autoritaires.

7.4. Conclusion finale

La protection des mineurs en ligne ne doit pas être un prétexte pour instaurer une société de surveillance, pas plus qu’elle ne peut rester une fiction reposant sur des cases à cocher.

La voie ici proposée, fondée sur l’IMEI, les jetons parentaux et l’approbation distribuée, offre une alternative crédible, académique et opérationnelle. Elle incarne ce que le droit européen cherche à concilier :

- sécurité des plus vulnérables,

- garantie des droits fondamentaux,

- innovation technologique respectueuse de la vie privée.

En ce sens, elle trace la voie d’un modèle européen de protection numérique des mineurs, qui pourrait devenir une référence mondiale : une régulation protectrice, mais jamais intrusive ; ferme, mais toujours proportionnée.

Sylvain Rutten

Réagissez, commentez !

- Aucun commentaire pour l'instant